跨向无人之境:智能架构的支付宝安全风险扫描实践

SDC2025 议题回顾 | 跨向无人之境:智能架构的支付宝安全风险扫描实践

以下为部分内容整理后的速记

在当今数字化时代,随着业务复杂度的不断提升和AI编程的普及,传统安全检测手段面临着前所未有的挑战。接下来,我将分享支付宝在大模型时代下,如何构建智能化风险分析体系的探索与实践,为行业提供可借鉴的技术路径。

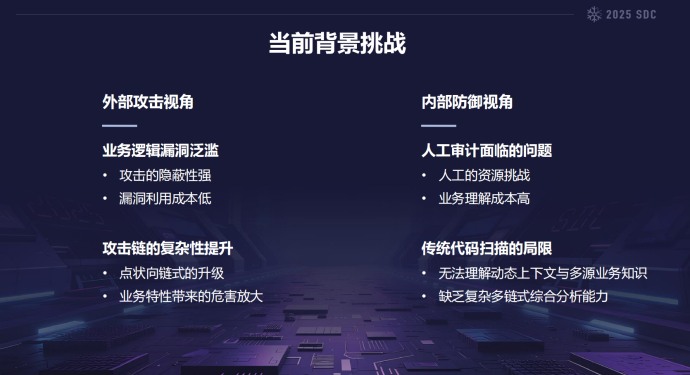

背景与挑战:从传统检测到智能分析的必然转变

业务逻辑漏洞成为主攻方向

近年来,服务端业务逻辑漏洞逐渐取代传统漏洞,成为攻击者的首选目标。这一趋势的背后存在多重因素:

攻击的隐蔽性显著增强,业务逻辑漏洞与正常业务请求高度相似,使得传统规则引擎难以快速识别和阻断。攻击者利用业务设计缺陷发起的请求,往往能够完美绕过基于特征匹配的安全防护体系。

利用方式相对简单,攻击成本显著降低。与需要深厚技术积累的内存漏洞利用不同,业务逻辑漏洞往往只需要理解业务交互流程,即可发起有效攻击,这大大降低了攻击门槛。

攻击模式从”点状突破”向”链式组合”演进。现代攻击者不再满足于单一漏洞的利用,而是通过组合多个业务模块的漏洞,形成复杂的攻击链路,最终造成更严重的业务风险。

企业内部面临的多重挑战

从企业内部视角来看,安全团队面临着前所未有的压力:

人工审计资源面临瓶颈。以支付宝为例,每月需要评估的接口数量达到数百个,而蚂蚁内部系统应用超过1万个,新型风险难以快速覆盖和理解。

业务理解成本日益增高。支付宝App承载了互联网绝大多数的业务形态,从金融交易到生活服务,业务场景极其复杂。安全工程师需要花费大量时间理解业务逻辑,才能做出准确的风险判断。

传统代码分析技术存在明显局限性。静态分析难以处理动态代码行为,如反射、代理、设计模式等复杂场景。同时,跨应用分析和需要结合多维知识的场景(如隐私合规风险分析)也对传统技术提出了挑战。

技术演进:从静态分析到智能感知的三阶段演进

第一阶段:静态代码分析

在技术演进的初期,我们主要依赖静态代码分析来解决传统应用安全问题。通过程序分析技术和自定义的规则引擎,我们能够快速定位具有明显代码特征的安全风险。这种方法在处理简单漏洞场景时表现良好,为自动化安全检测奠定了基础。

第二阶段:知识图谱风险推理

随着业务复杂度的提升,单纯依靠静态分析已无法满足需求。我们开始向知识图谱风险推理架构演进,通过构建跨工程、跨应用的知识图谱,解决了传统方案中的信息孤岛问题。

知识图谱整合了代码、配置、架构等多维度信息,为复杂场景的风险分析提供了强大支撑。在隐私合规风险分析等需要结合业务语义的场景中,知识图谱展现了明显优势。

第三阶段:大模型驱动分析

尽管前两个阶段取得了显著成效,但我们发现它们仍然高度依赖专家规则,难以应对复杂的业务逻辑漏洞。随着大模型技术的成熟,我们开始探索以大模型为核心的智能分析体系。

大模型带来的突破主要体现在两个方面:深度业务语义理解能力和自适应分析策略。这使得我们能够处理传统技术难以覆盖的复杂风险场景。

实践探索:大模型在风险识别中的双重技术路径

水平权限风险的五维分析模型

基于支付宝安全工程师的长期实践,我们总结了水平权限风险的五维分析模型:

接口可访问性(ACCESS):判断接口是否能够被外部用户直接访问,这涉及到网关配置、鉴权机制等多个层面的分析。

可控资源标识(ID):识别接口中是否存在用户可控的资源ID参数,如订单ID、用户ID等。在实际业务中,这类参数的命名极其多样,需要深度理解业务语义。

资源操作行为(DATA):跟踪资源ID在系统中的流转过程,判断是否进行了数据库查询、缓存操作等敏感行为。

安全校验机制(CHECK):分析系统是否对用户与资源关系进行了正确校验,这是水平权限防护的核心环节。

资源公开性(PUBLIC):结合业务场景判断返回资源是否属于公开类型,这需要综合代码、配置、业务知识等多方面信息。

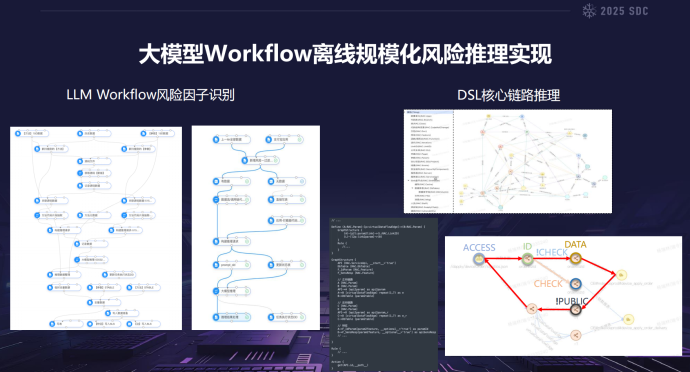

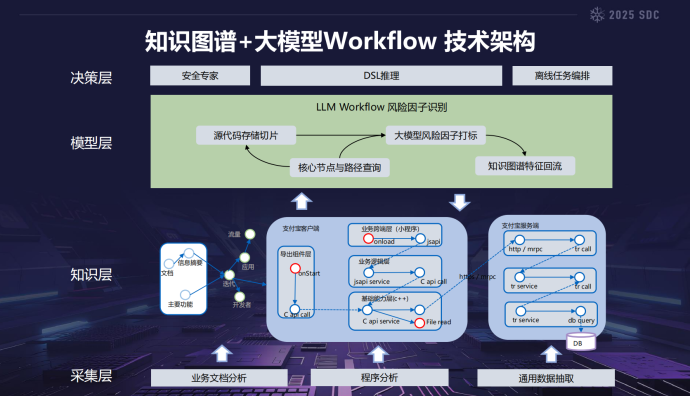

Workflow离线规模化风险推理

技术架构设计

Workflow方案采用知识图谱与大模型结合的架构设计。底层通过多维度数据采集构建跨端、跨应用的统一知识图谱,中层利用大模型增强语义理解能力,上层通过专家经验的DSL规则实现规模化风险扫描。

核心执行流程

风险因子识别阶段,我们通过静态分析提取代码核心链路,结合代码切片技术将结构化信息输入大模型。大模型基于我们设计的Prompt模板,识别五维模型中的各个风险因子并打标回图谱。

DSL推理阶段,我们基于图谱查询语言描述风险链路的子图模式,通过规则约束实现精确匹配。例如,典型的水平权限风险链路可以描述为:”接口→可控参数→数据库操作→返回数据”,同时满足特定的风险因子条件。

实际效果与局限

目前该方案已在支付宝多个场景中落地应用,包括存量接口分析和扫雷分析。在水平权限风险识别中,准确率达到71%,召回率为41%。这表明该方案具有实用价值,但仍有较大提升空间。

主要局限包括:静态分析精度制约整体效果上限、代码缺失导致模型幻觉问题、分析策略灵活性不足,以及工程实施成本较高等。

Agent在线自主风险分析

为了弥补Workflow方案的不足,我们开发了风险分析Agent体系,实现更灵活、更深入的风险分析能力。

体系架构设计

Agent系统采用多Agent协作架构,包括监督Agent、风险扫描Agent、数据流分析Agent等核心组件。这种设计既保证了专业分工,又实现了高效协作。

数据流分析能力

我们创新性地提出了Goal-Conclusion分析模式,通过自顶向下的方法规划与自底向上的摘要汇总,保证分析过程的上下文完整性。同时,通过调用图管理器维护全局调用栈,有效防止因模型幻觉导致的关键方法遗漏。

在单个方法分析中,我们不仅提供代码片段,还集成了静态分析的数据流结果,使Agent能够进行更全面的分析判断。

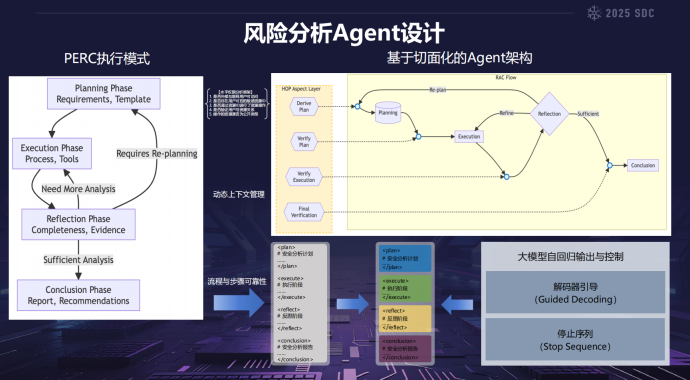

风险分析Agent实现

基于ReAct模式,我们设计了规划-执行-反思-总结的工作流机制。规划阶段理解分析目标并制定任务步骤;执行阶段通过工具调用获取分析结果;反思阶段进行多维度核验;总结阶段生成最终报告。

通过系统Prompt引导和Agent Loop机制,我们实现了轻量级但高效的Agent框架,支持快速迭代和优化。

基于平行切面的Agent架构

我们设计并开发了切面化的Agent输出流管控能力。基于大模型的自回归特性,除了提示词还可以通过解码器引导,如LogitsProcessor等方式来控制输出token的概率分布,确保结构化输出的稳定性。

同时配合停止序列和预填充技术,我们能够在保证输出连续性的同时,在指定环节高可靠的插入风险核验、格式校验、上下文压缩等额外的增强逻辑。 这个架构的优势在于结构化的分析模式与管控能力,保证了将复杂问题分解为可管理、可执行的步骤,从而显著提升了执行的稳定性和可靠性。

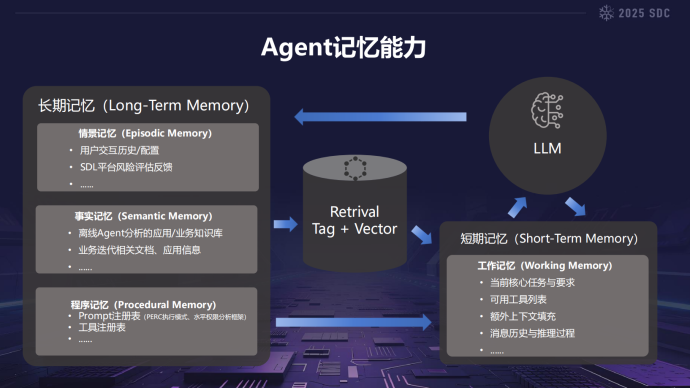

增强记忆能力

我们构建了多维记忆体系:情景记忆会召回交互与风险评估历史;事实记忆通过如DeepWiki等技术生成代码仓库的结构化知识,同时也会通过文档分析总结出业务知识;程序记忆保存工具调用和任务执行记录。

知识召回采用符号规则与向量检索相结合的策略,既保证精确知识的准确获取,又实现泛化知识的有效检索。

工具集建设

静态分析工具基于Tree-Sitter实现精确的代码定位和引用解析,同时支持正则表达式等模糊查询方式。我们在系统Prompt中明确工具使用优先级,引导Agent优化搜索路径。

文档知识库采用GraphRAG技术,通过实体抽取、子图构建和个性化PageRank计算,实现高质量的知识召回。

动态数据采集模块整合实时流量、历史清洗数据、前端埋点和UI自动化测试结果,为业务场景理解提供真实依据。特别是通过SPM等端侧埋点,能够还原用户行为轨迹,增强业务场景识别能力。

实战效果评估

在水平权限风险的识别任务中,Agent方案准确率达到89.5%,召回率为86.2%。目前支付宝86%的新增接口风险评估由Agent覆盖,系统自动生成风险工单并派发给安全工程师或业务研发。

当前面临的挑战主要包括:长上下文下的注意力分散问题,以及复杂推理任务中的模型幻觉现象。这些问题需要通过更好的上下文工程和技术突破来解决。

未来展望:高阶程序(HOP)构建可靠智能体系

幻觉问题的本质挑战

在大模型的应用实践中,我们发现幻觉问题已成为制约其在专业领域落地的关键瓶颈。当前大模型在专业任务中的可靠性通常在70-80%之间,难以满足安全领域对精确性的严苛要求。

HOP框架的核心思想

受人类通过SOP和检查清单实现高可靠性的启发,蚂蚁集团提出高阶程序(HOP)框架 。HOP将程序化业务逻辑、领域知识图谱和专业工具链有机结合,形成大模型在专业领域的”控制体系”。

可执行性:大模型作为”CPU”处理抽象逻辑,与确定性执行混合提升可靠性。

可核验性:通过确定性核验、逆向核验、多模型投票等机制,实现99%+的可靠性保障。

可派生性:框架能够自动适配不同场景,如不同数据库表结构的字段匹配。

可编排性:支持任务执行流程的优化和重组,提升整体效率。

实践路径与展望

我们在Agent架构中已经实践了部分HOP理念,通过基于平行切面的HOP Agent架构,显著提升了分析任务的可靠性。未来,我们将继续深化HOP框架的建设和应用,推动大模型在安全领域的规模化落地。

结语

通过Workflow与Agent的双重技术路径,支付宝在智能化风险识别方面取得了阶段性成果。从传统静态分析到知识图谱推理,再到当前的大模型驱动,我们正在向完全智能化的风险评估体系稳步迈进。

未来,随着HOP等可靠性技术的成熟,我们相信大模型将在安全领域发挥更大价值,最终实现无人干预的智能安全防护体系。这条路充满挑战,但也蕴含无限可能,期待与业界同仁共同探索前行。